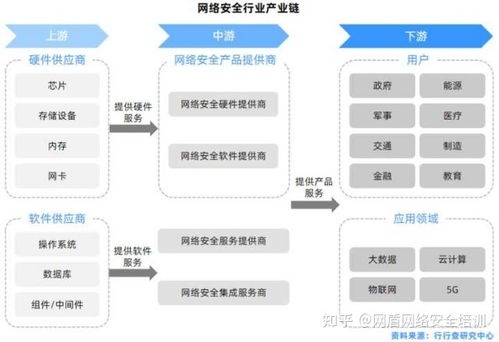

在數(shù)字化浪潮席卷各行各業(yè)的今天,網(wǎng)絡(luò)安全已不僅局限于傳統(tǒng)的服務(wù)器與邊界防護。智能終端的普及,尤其是智能手機,因其強大的便攜性與網(wǎng)絡(luò)接入能力,使其可能成為攻擊者實施“近源滲透”的理想跳板。本文旨在分享一次受某網(wǎng)絡(luò)安全公司委托,針對其“網(wǎng)絡(luò)與信息安全軟件開發(fā)”業(yè)務(wù)場景進行的、點到為止的近源滲透測試案例,以揭示潛在風(fēng)險并強調(diào)縱深防御的必要性。

一、 測試背景與范圍界定

本次測試的目標(biāo)是某專注于網(wǎng)絡(luò)與信息安全軟件開發(fā)的科技公司。該公司擁有自主研發(fā)的辦公系統(tǒng)、代碼倉庫及內(nèi)部通訊平臺,員工普遍使用公司配發(fā)的智能手機接入內(nèi)部Wi-Fi或通過VPN處理工作。測試的核心訴求并非進行破壞性攻擊或數(shù)據(jù)竊取,而是以“點到為止”的方式,模擬一個擁有初級技能的潛在攻擊者(如心懷不滿的內(nèi)部人員或社會工程學(xué)目標(biāo)),利用智能手機作為近源攻擊載體,嘗試觸及內(nèi)部網(wǎng)絡(luò)邊界,驗證現(xiàn)有防護措施的有效性。

測試范圍嚴(yán)格限定在:

- 不獲取任何真實的業(yè)務(wù)數(shù)據(jù)或員工隱私信息。

- 不利用任何未公開的零日漏洞。

- 所有操作均在獲得明確授權(quán)的測試環(huán)境中進行。

- 目標(biāo)僅為證明“可能性”及路徑存在,成功后立即停止并報告。

二、 攻擊路徑模擬與發(fā)現(xiàn)

攻擊模擬從一部普通智能手機開始,預(yù)設(shè)攻擊者已通過某種方式(如物理接觸短暫時間)在目標(biāo)員工的手機上植入了一個偽裝成正常應(yīng)用的輕量級測試程序。該程序僅具備基本的網(wǎng)絡(luò)探測與信息收集功能。

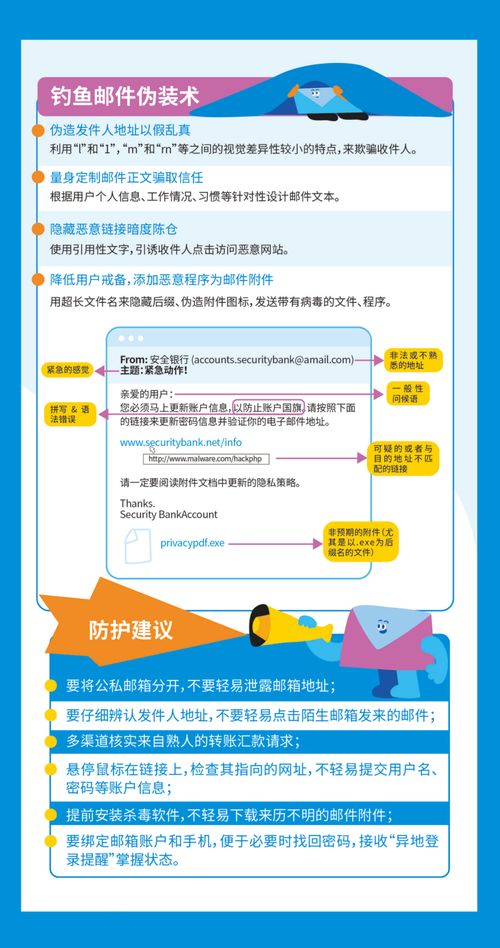

- 初始立足點與社會工程學(xué)結(jié)合:測試假設(shè)攻擊者通過釣魚郵件誘導(dǎo)員工點擊鏈接,下載了偽裝成“內(nèi)部通訊更新包”的測試應(yīng)用。應(yīng)用在安裝時請求了過多的權(quán)限(如網(wǎng)絡(luò)訪問、存儲訪問),而員工因習(xí)慣性操作而同意。

- 內(nèi)部網(wǎng)絡(luò)偵察:當(dāng)該手機連接公司辦公區(qū)Wi-Fi后,測試程序開始低調(diào)工作。它首先探測了當(dāng)前網(wǎng)段內(nèi)存活的主機及開放端口。由于公司內(nèi)部網(wǎng)絡(luò)對員工終端相對信任,掃描發(fā)現(xiàn)了數(shù)臺非關(guān)鍵業(yè)務(wù)的測試服務(wù)器、打印機以及網(wǎng)絡(luò)附加存儲設(shè)備的Web管理界面,部分設(shè)備仍在使用默認或弱口令。

- 橫向移動試探:利用一臺測試服務(wù)器上發(fā)現(xiàn)的未及時修復(fù)的中危漏洞,測試程序嘗試建立了一個反向Shell連接至受控的智能手機。這一步成功驗證了從員工智能手機作為跳板,向內(nèi)部服務(wù)器進行橫向移動的可行性。整個過程數(shù)據(jù)流量較小,模擬了正常應(yīng)用通信,初步繞過了簡單的網(wǎng)絡(luò)行為監(jiān)控。

- 觸及核心邊界:通過被初步控制的測試服務(wù)器,攻擊視角得以進一步向內(nèi)網(wǎng)延伸。探測發(fā)現(xiàn),開發(fā)部門的代碼倉庫服務(wù)器與辦公網(wǎng)絡(luò)存在訪問控制策略,但策略并非完全禁止。通過利用測試服務(wù)器上某個已被授權(quán)服務(wù)賬戶的緩存憑據(jù)(模擬憑據(jù)泄露場景),測試程序嘗試向代碼倉庫發(fā)起了鑒權(quán)請求。雖然最終因多因素認證而未能成功訪問核心代碼,但此路徑的打通證明了從一部被控手機到關(guān)鍵資產(chǎn)之間存在未被完全封鎖的訪問鏈。

三、 關(guān)鍵發(fā)現(xiàn)與風(fēng)險分析

本次“點到為止”的測試揭示了幾個在注重軟件安全的公司內(nèi)部也可能被忽視的盲點:

- 終端安全與管理盲區(qū):對員工智能終端的安全管理策略可能弱于辦公電腦。缺乏強制性的移動設(shè)備管理策略、應(yīng)用白名單或嚴(yán)格的網(wǎng)絡(luò)訪問控制,使得被控手機容易成為內(nèi)網(wǎng)滲透的起點。

- 內(nèi)部網(wǎng)絡(luò)過度信任:基于角色的網(wǎng)絡(luò)訪問控制不夠細致,存在“一旦入網(wǎng),通行無阻”的潛在邏輯。非關(guān)鍵設(shè)備(如打印機、測試服務(wù)器)的安全配置疏漏,成為了攻擊者理想的橫向移動踏板。

- 憑據(jù)管理與認證短板:服務(wù)賬戶憑據(jù)可能在多處緩存或復(fù)用,且針對關(guān)鍵系統(tǒng)(如代碼倉庫)的多因素認證雖已部署,但前置的訪問路徑如果缺乏同等強度的認證,風(fēng)險依然存在。

- 異常行為監(jiān)測粒度不足:對于從內(nèi)部終端發(fā)起的、低頻、模仿正常協(xié)議的網(wǎng)絡(luò)偵察與連接嘗試,現(xiàn)有監(jiān)控體系可能未能及時產(chǎn)生有效告警。

四、 針對性加固建議

基于測試發(fā)現(xiàn),我們向該公司提供了如下“點到為止”的加固方向建議:

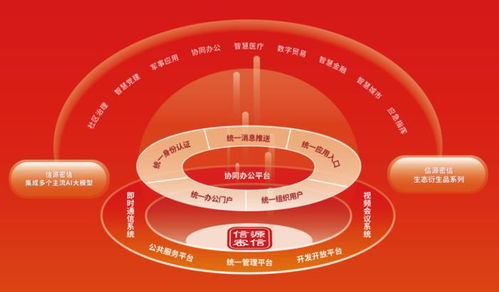

- 推行統(tǒng)一的移動設(shè)備安全管理:對所有接入公司網(wǎng)絡(luò)的移動設(shè)備實施MDM管理,強制安全策略、應(yīng)用安裝管控及定期安全檢查。

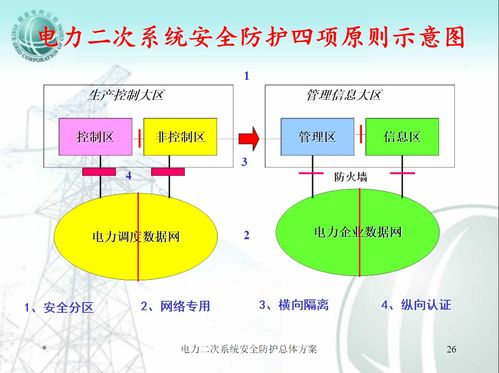

- 實施細粒度的網(wǎng)絡(luò)微隔離:將網(wǎng)絡(luò)劃分為更小的安全區(qū)域,嚴(yán)格遵循最小權(quán)限原則,控制不同區(qū)域間的訪問流量,特別是從辦公終端區(qū)到研發(fā)核心區(qū)的訪問。

- 強化內(nèi)部資產(chǎn)安全基線:對所有內(nèi)部設(shè)備(包括IoT設(shè)備)強制執(zhí)行安全配置基線,定期更新補丁,禁用默認憑據(jù),并納入漏洞管理體系。

- 升級憑據(jù)與訪問管理:推廣使用特權(quán)訪問管理方案,對服務(wù)賬戶憑據(jù)進行集中管理、自動輪換。確保所有訪問關(guān)鍵系統(tǒng)的路徑上都部署強身份認證。

- 完善網(wǎng)絡(luò)流量分析與異常檢測:增強對內(nèi)部東西向流量的監(jiān)控能力,建立用戶與設(shè)備行為基線,對異常端口掃描、協(xié)議連接等行為能夠?qū)崿F(xiàn)快速發(fā)現(xiàn)與響應(yīng)。

五、

本次案例表明,對于一家專業(yè)的網(wǎng)絡(luò)安全公司而言,外部威脅防御固然重要,但來自“近源”——特別是員工隨身智能終端的潛在風(fēng)險同樣不容小覷。攻擊往往始于最薄弱的環(huán)節(jié),而非最堅固的堡壘。一次“點到為止”的滲透測試,其價值不在于造成了多少破壞,而在于清晰地描繪出一條可能被真實攻擊者利用的路徑,從而促使防御體系從“邊界防護”向“零信任”與“縱深防御”持續(xù)演進。安全是一個動態(tài)的過程,唯有持續(xù)評估、不斷加固,方能在數(shù)字世界中穩(wěn)健前行。